Comparatif taux de détection des anti-virus version 2014

Les experts du cabinet de sécurité Bromium ont entrepris de faire le point pour la première moitié de l’année 2014. Sur ce semestre, c’est Internet Explorer qui aurait enregistré le plus grand nombre de vulnérabilités.

Les attaques de type Zero Day, c’est-dire celles exploitant une vulnérabilité jusqu’alors inconnue, ont continué de progresser entre janvier et juin 2014. Sans surprise ce sont les applications populaires, de type Microsoft Office ou les navigateurs, qui restent les principales cibles des hackers.

Sur ces six derniers mois, le navigateur Internet Explorer serait l’une des applications pour lesquelles le plus grand nombre de vulnérabilités auraient été découvertes, devant Firefox et Chrome, mais également Java, Adobe Flash, Adobe Reader ou Microsoft Office. Bromium note par ailleurs que Microsoft déploie bien plus rapidement des correctifs pour IE auprès des consommateurs.

Pour IE7 et IE8, Microsoft mettait en moyenne 83 jours pour proposer un patch corrigeant une nouvelle vulnérabilité et plus de trois mois pour IE9. Toutefois Microsoft a considérablement accéléré son rythme de développement et pour IE10 il fallait environ 12 jours aux ingénieurs pour concevoir une mise à jour de sécurité, voire une semaine pour IE11.

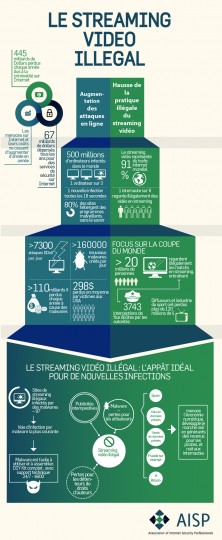

ATTENTION au streaming!

Depuis déjà plusieurs mois, nous sommes envahis de virus type « gendarmerie nationale », « SACEM », « police nationale »…demandant de l’argent pour payer une soit-disant « amende » pour cause de téléchargements illégaux… Ces infections qui bloquent votre PC, s’insèrent quand vous essayez de regarder un film, une émission tv (…) sur un site web de streaming (vidéo en direct), soyez donc vigilants et évitez ces sites.

Etes-vous infectés? Les premiers signes:

- Une grosse lenteur de votre ordinateur

- Souvent la page qui s’ouvre quand vous lancez Internet n’est plus la même

- Des publicités apparaissent sans raison

- Des barres d’outils vous ont envahis

N’attendez pas pour agir !

Si vous constatez un dysfonctionnement, sachez que cela ne peut aller qu’en empirant, surtout en cas d’infection (celles-ci vont se multiplier sur votre ordinateur).

Afin de ne pas perdre vos documents voir le bon fonctionnement de votre PC, il faut intervenir avant que ce ne soit plus possible. Contactez-nous en cas de doute.

Infographie interactive : le guide du pirate galactique

Le piratage est un énorme business et fait partie intégrante de l’histoire de l’informatique.Une petite infographie interactive sur l’histoire du piratage.

Réalisée par Norton UK, cette infographie nous apprend quelques petites choses et nous donne des chiffres intéressants. Pour la découvrir, il faut cependant aller sur le site de Norton UK, à cette adresse .

TESTER VOTRE MOT DE PASSE

Kaspersky Secure Password Check

Conseils pour vos mots de passe

Minimum 12 caractères

Mélanger majuscules, minuscules, chiffres et caractères spéciaux

(@,&,!,% etc….)

GENERATEUR DE MOT DE PASSE

http://www.generateurdemotdepasse.com/

ARNAQUES AU NUMERO SURTAXE PAS SI FACILES A DEJOUER

Avant de composer un SMS ou un numéro sur votre mobile, la prudence s’impose. Les cybercriminels emploient des méthodes de plus en plus fines et trompeuses pour vous voler de l’argent.

Article de 01net.com

Des statistiques en temps réel sur le cyberespace

Désormais, le Kaspersky Lab collectera, en temps réel, des données sur le cyberespace et ses habitants. Il est possible de consulter, sur le portail interactif « Kaspersky CyberStats », des informations issues du monde entier, relatives aux activités des internautes, aux équipements qu’ils utilisent et aux dangers qui les menacent.

http://kaspersky-cyberstat.com/fr/

Enquête matérielle Steam pour jeter un oeil sur l’évolution du matériel du joueur

(toutes catégories confondues)

http://store.steampowered.com/hwsurvey/

Un utilisateur Android sur cinq est confronté à des cyberattaques

Selon les résultats de l’enquête « Cybermenaces mobiles » réalisée par Kaspersky Lab et INTERPOL entre août 2013 et juillet 2014, un appareil Android sur cinq (protégés par les solutions de sécurité de l’éditeur) a été attaqué par un malware au moins une fois pendant la période étudiée. Les programmes malveillants les plus répandus sont des chevaux de Troie SMS qui envoient des messages à des numéros surtaxés, à l’insu de l’utilisateur.

Infographie : quels sont les dangers du live-straming illégal

Article sur www.journaldugeek.com

L’infographie de Host Advice revient sur les chiffres étourdissants d’internet pour 2014.

Article sur www.journaldugeek.com

Google publie son baromètre des usages Internet en fonction des pays

« Avec 2,2 appareils connectés en moyenne, les Français sont manifestement attachés à leur connexion Internet. Cela reste, toutefois, relativement mesuré : les Canadiens, de leur côté, comptent 3 appareils par personne, et les Néerlandais, champions du monde, en comptent 3,6. Selon le baromètre, 49 % des Français sont notamment en possession d’un smartphone, contre 50 % des Allemands, 46 % des Japonais, 68 % de Britanniques, 70 % des Chinois et, étonnamment, 85 % des Singapouriens.

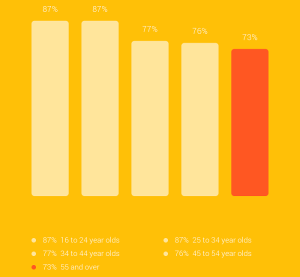

Forts de ces outils, les Français surfent abondamment sur le Net. 87 % des internautes de 16-24 ans font quotidiennement un passage sur le Web, et 73 % de ceux de plus de 55 ans font de même. Ce chiffre demeure toutefois loin des statistiques japonaises : 94 % des internautes de plus de 55 ans y surfent quotidiennement. »

Article complet sur www.lesnumeriques.com

60 % des attaques sur Android ciblent les comptes bancaires des utilisateurs

« L’enquête « Mobile CyberThreats » réalisée par Kaspersky Lab et INTERPOL entre août 2013 et juillet 2014, révèle que 60% des attaques ciblant les terminaux Android ont pour but de dérober l’argent des utilisateurs ».

Article complet sur www.toolinux.com

Spam et zombies : le Spampionship

« Comme chaque trimestre, Sophos jette un œil sur le volume de spam envoyé dans le monde et publie son classement des douze pays ayant émis le plus de spam. Un championnat atypique qualifié par l’éditeur de Spampionship.

Pour le troisième trimestre, le podium mondial a quelque peu changé puisque la France n’est plus le dauphin des indétrônables États-Unis. Une seconde place qui revient désormais à la Chine. Outre la progression de l’Empire du Milieu, il est à noter que les USA ont relayé 11,5 % du trafic de spam mondial. C’est moitié moins qu’au second trimestre ».

Article complet sur www.generation-nt.com

Nombre record de cyber-menaces en 2014

« Chaque année, l’éditeur Kaspersky Lab publie une analyse où il évalue le niveau de cyber-menace auquel nous sommes exposés. Force est de constater qu’en 2014, les ordinateurs et appareils mobiles ont été particulièrement ciblés par les attaques, avec notamment le développement des malwares financiers et une modification des vecteurs d’attaques web »

Article complet sur www.toolinux.com

Vol de données : 2014, année de tous les records (infographie)

« L’ardeur des cybercriminels ne faiblit et la demande en données volées non plus. 2014 atteint des sommets en termes de quantités d’information dérobées »

Windows XP fait de la résistance

En savoir plus sur http://www.silicon.fr/

Linux et Mac OS X plus vulnérables que Windows en 2014

Surprise : l’année dernière, « seules » 154 vulnérabilités ont été détectées sur Windows,

contre plus de 200 pour Linux et Mac OS X.

Article complet sur 01net.com

Avec 96,3% du marché, Android et iOS écrasent les autres OS mobiles

« Les systèmes d’exploitation de Google et d’Apple dominent le marché depuis plusieurs années.

Les autres OS ont du bien mal à survivre… »

Article complet sur 01net.com

Le Wi-Fi : une porte d’entrée pour les cybercriminels et mercenaires du web ?

« La prudence est souvent de mise lorsqu’on parle de gratuité et il en va de même pour le Wi-Fi public, estampillé « gratuit » ou « inclus ». Pour preuve ces quatre dernières années, des cadres en voyage ont été victimes d’attaques d’espionnage ciblées alors qu’ils utilisaient le réseau Wi-Fi des hôtels. »

Article complet sur www.toolinux.com

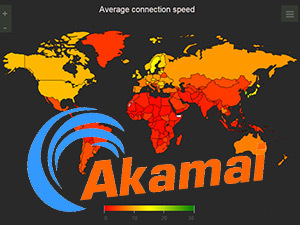

Etude Internet Akamai au Q4 2014 = un bilan français mitigé

Article complet sur www.ariase.com

Pwn2Own 2015 : tous les navigateurs mis à mal, Adobe Flash et Reader toujours aussi vulnérables

« L’édition 2015 du concours de hacking Pwn2Own aura été une grande année. Pwn2Own est un concours de hacking blanc qui se déroule chaque année lors de la conférence CanSecWest de Vancouver au Canada. »

Article complet sur www.programmez.com

Etude Olfeo 2015 sur l’utilisation d’internet au bureau

« Olféo publie les résultats de son étude » Réalité sur l’utilisation d’Internet au bureau « , réalisée en France mais également pour la première fois cette année en Allemagne, en Belgique, au Luxembourg et en Suisse. »

Article complet sur www.ariase.com

Observatoire sur la qualité des services fixes, 4e trimestre 2014

« L’Arcep vient de publier son nouveau rapport trimestriel sur la qualité de l’accès aux services fixes, en l’occurrence pour le quatrième trimestre 2014. Cet observatoire se concentre sur les performances d’Orange, SFR, Bouygues Telecom, Free et Numericable en matière d’accès au réseau et de service client. »

Article complet sur www.lesnumeriques.com

En 2015 les cybercriminels préfèrent la propagation de virus aux spams

« Ceci d’après l’analyse des boîtes emails de professionnels utilisant la technologie de filtrage de Vade Retro (soit plus de 150 millions de boîtes emails analysées) sur février et mars 2015. Cette analyse montre une nouvelle tendance forte en matière de cybercriminalité. Les attaques de spam de masse et classiques sont délaissées par les hackers au profit d’attaques de virus ciblées et plus élaborées. »

Article complet sur www.programmez.com

Malware particulièrement dangereux

« Rombertik est le nom d’un malware dont les caractéristiques sont étonnantes à plus d’un titre. Il a pour objectif de voler des informations, ce qui est assez classique, mais son comportement anti-détection est radical : il provoque un maximum de dégâts, avant de lancer la machine dans un cycle sans fin de redémarrages. »

Article complet sur www.nextinpact.com

87 % du cybercrime en France dû à… des hackers français

« La plus grande cyber-menace ayant pesé sur les entreprises françaises durant la période allant d’octobre 2014 à mars dernier

aurait pour origine l’Hexagone, selon un rapport. »

Article complet sur www.toolinux.com

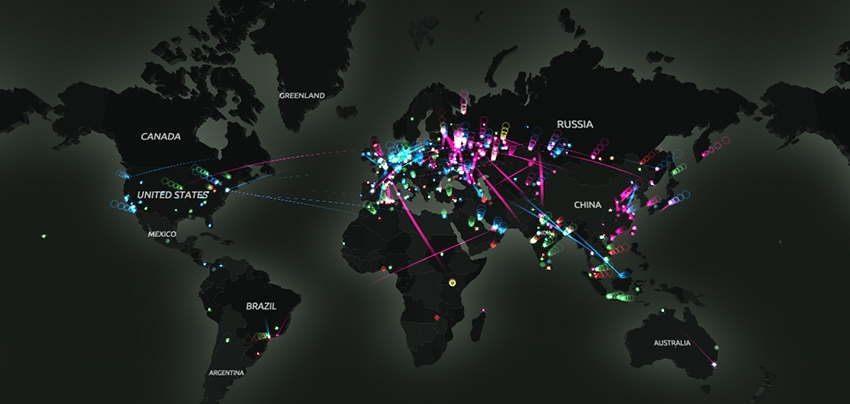

Une carte des cyberattaques en temps réel

« Cartographie en temps réel des cyberattaques dans le monde. Elle est établie en fonction des données glanées par le réseau collaboratif ThreatCloud de lutte contre le cybercrime. »

https://threatmap.checkpoint.com/ThreatPortal/livemap.html

G-Data liste les tarifs des attaques IT sur le blackmarket

« De 75 dollars le million d’adresses e-mail à plusieurs milliers de dollars pour une faille zero day exploitable… G Data a plongé dans le « blackmarket » pour en ressortir les principaux tarifs du marché de la cybercriminalité. »

Article complet sur www.silicon.fr

The best antivirus software for Android

Comparatif sur AV-TEST.ORG

Petites entreprises, maxi cyber attaques ?

« Les entreprises de taille plus modeste, celles que l’on côtoie tous les jours dans la rue, sont devenues une cible de choix pour les cyber criminels. Plusieurs études récentes montrent que plus de 40% des PME admettent avoir déjà été la cible d’une cyber attaque, selon une étude. »

Article complet sur www.toolinux.com

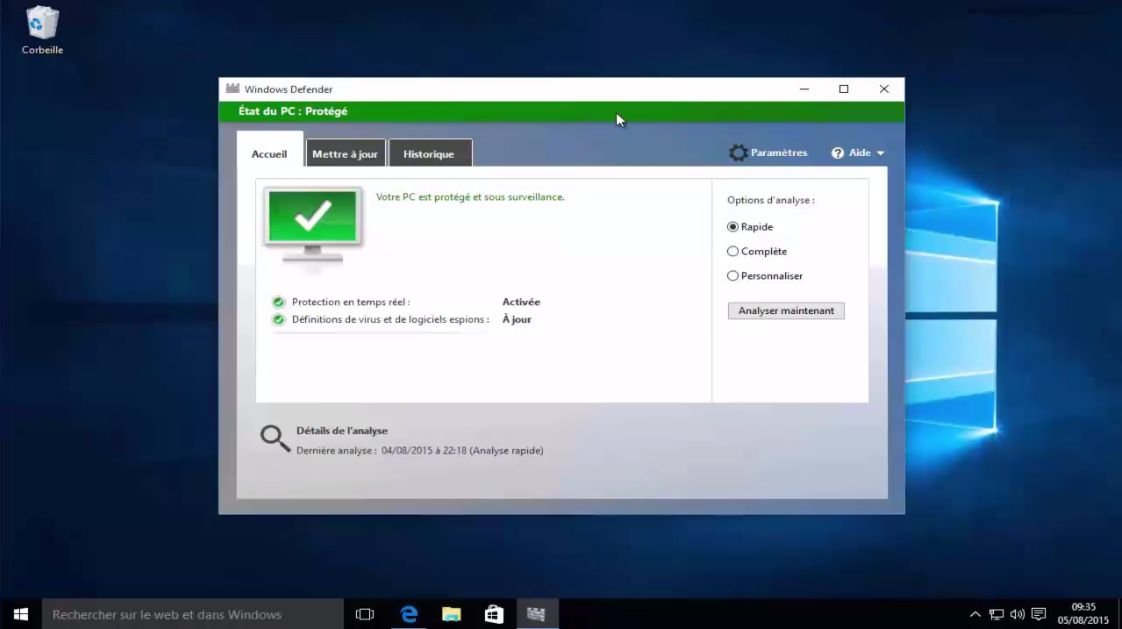

Antivirus gratuit : quel est le meilleur en 2015 ?

Article complet sur www.tomsguide.fr

OpenNIC – Trouvez les serveurs DNS les plus proches de vous

« Si vous voulez utiliser autre chose que les DNS de Google, n’oubliez pas que vous pouvez toujours installer votre propre serveur DNS. Mais pour ceux qui n’auraient pas le temps, je vous invite à consulter le site OpenNIC qui vous fournira en un clin d’oeil, les serveurs DNS les plus proches de vous. »

Article complet sur http://korben.info

Configurer Windows 10

L’OS (trop) curieux de Microsoft

« Windows 10 est arrivé le 29 juillet et, à en croire les chiffres, nombreux sont ceux qui ont plus que rapidement sauté le pas. Histoire d’éviter à ces derniers d’accepter que tout et n’importe quoi se passe sur leur machine à leur insu, voici un petit article qui vous permettra tout d’abord de vous y retrouver et deuxièmement de récupérer un peu d’intimité. Car encore une fois, ne rien avoir à cacher ne veut pas forcément dire « tout laisser visible tout le temps ». A la suite vous trouverez plusieurs manipulations qui vous permettront de régler votre OS en fonction de vos besoins. »

Article complet sur www.comptoir-hardware.com

Mettez fin à la remontée automatique de données sous Windows 7

« Comment empêcher Windows 7 de transmettre des données de télémétrie à Microsoft ? La polémique allant croissant, certains outils dédiés à Windows 10 s’adaptent maintenant aussi à 7 et 8. »

Article complet sur www.silicon.fr

Google et son code base, 2 milliards de lignes de code et 86 terabytes !

« L’intégralité du code nécessaire au bon fonctionnement des services Google représente 2 milliards de lignes de code. Si cette valeur est déjà impressionnante et difficile à matérialiser sachez qu’elle s’accompagne d’un volume de stockage de 86 terabytes. »

Article complet sur http://www.ginjfo.com

Sécurité : VLC Player est la bête noire des PC français

« VLC media player, souvent installé, mais rarement mis à jour, met en danger 31 % des PC présents en France. Contre 26 % pour QuickTime et 14 % pour Java. »

Article complet sur www.silicon.fr

Plus de 300 000 nouveaux malwares mobiles au 3e trimestre

« Selon Kaspersky, le nombre de nouveaux malwares mobiles a progressé de près de 11% entre le 2e et le 3e trimestre. Principalement des adwares. »

Article complet sur www.silicon.fr

Sécurité sur PC, attention aux clés USB trouvées !

« Une expérience intéressante vient d’être menée aux Etats Unis. Son objectif est de mettre en évidence qu’il n’est absolument pas recommandé de brancher sur son PC une clé USB trouvée par hasard. »

Article complet sur www.ginjfo.com

Une faille de sécurité découverte dans les PC Dell

Comment vous protéger ?

« Il n’y a pas un, mais deux certificats de sécurité bidon que le fabricant a installés sur ses machines. Il est vivement recommandé de les supprimer pour éviter d’être la cible d’attaques par interception. »

Article complet sur www.01net.com

Windows 10, quel est le meilleur Antivirus ?

« AV-TEST livre les conclusions de sa nouvelle étude autour de différentes solutions Anti-Virus pour Windows 10. Il y a des surprises car les offres payantes ne sont pas forcement les meilleures en protection.«

Article complet sur www.ginjfo.com

Comment un cybercriminel peut infiltrer votre réseau

Article complet sur www.programmez.com

Les 5 techniques de phishing les plus courantes

« Le phishing et son cousin le spear phishing, rassemblent ces deux conditions. Le principe du phishing consiste à usurper l’identité d’une personne ou d’une organisation et simplement demander d’exécuter une action (modification de mot de passe, vérification d’une pièce jointe, etc.). L’attaque est orchestrée autour de deux éléments : l’email et le site web ou une pièce jointe. »

Article complet sur www.programmez.com

Moins de « malware » en 2015

« Selon un rapport de Kaspersky Lab, la demande en nouveaux programmes malicieux a atteint son seuil de… saturation en 2015. »

Article complet sur www.toolinux.com

Internet Explorer 8 : une fin de vie à la Windows XP ?

« Internet Explorer 8 arrive en fin de vie le 12 janvier 2016. Doit-on s’attendre, en entreprise, à la même pagaille qu’avec Windows XP ? »

Mise à jour forcée vers Windows 10, Microsoft va encore plus loin…installation la nuit

« Microsoft a confirmé que la mise à jour vers Windows 10 va bientôt changer de priorité puisque son statut dans le service Windows Update va être paramétré sur « Recommandée » en début d’année 2016. En attendant, la firme utilise tous les moyens pour déclencher le téléchargement et l’installation de son nouvel OS sur le PC Windows 7 ou Windows 8.1.«

Article complet sur www.ginjinfo.com

Hausse attendue des cybermenaces visant les terminaux Apple en 2016

« Deux rapports publiés par FireEye et Symantec font ressortir des craintes concernant une hausse des cybermenaces ciblant les terminaux mobiles d’Apple mais également les Mac. »

Article complet sur www.lemondeinformatique.fr

6400 nouveaux codes nuisibles chaque jour sur Android

« Dans son Mobile Malware Report du 3e semestre 2015, l’éditeur Allemand G DATA constate une croissance de 50 % du nombre de nouveaux codes malveillants ciblant la plateforme Android. »

Windows 10 est désormais le deuxième OS le plus utilisé au monde sur PC

« Depuis le lancement de Windows 10 en juillet 2015, Windows 10 a enregistré une progression continue ce qui lui a permis ces derniers mois de se placer en deuxième position des systèmes d’exploitation les plus utilisés sur PC. »

Article complet sur www.ginjfo.com

Virus, malwares, ransomwares, phishing… :

la boite à outils du parfait cybercriminel en 2015

« La cybercriminalité fut l’un des thèmes majeurs de cette année 2015. De nombreuses attaques informatiques introduites par les emails via des virus, des malwares, des spam, du phishing et spear-phishing ou encore des ransomwares ont marqué les esprits. »

Article complet sur www.programmez.com

Chiffrement facile et rapide de vos données

« Découverte d’une autre solution de sécurité, VeraCrypt. Elle va permettre de protéger les données dans votre ordinateur, et lors du transport des précieuses informations. »

Article complet sur www.zataz.com

C’est l’heure de l’enquête 2016 sur la sécurité chez AV-Comparatives

« Les gars de chez AV-Comparatives sont des spécialistes des tests de tout ce qui a attrait à la sécurité sur nos machines (PC comme smartphones). Ils font figure de référence dans ce domaine et ajoutent à cela une enquête annuelle pour sonder leur lectorat au sujet de la sécurité sur internet »

Article complet sur www.comptoir-hardware.com

Les meilleurs antivirus 2015 sous Windows et Android selon AV-TEST

« L’institut AV-TEST vient de publier sa liste des meilleurs Antivirus 2015. Ce classement est une remise de prix en fonction de plusieurs critères et de nombreux tests exécutés durant l’année dernière. »

Article complet sur www.ginjfo.com

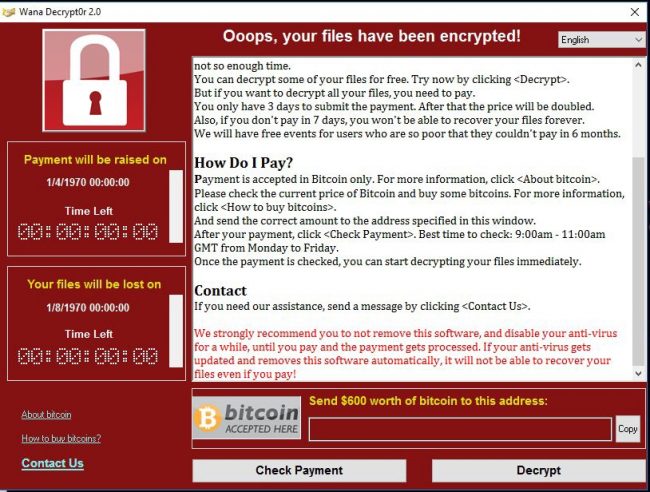

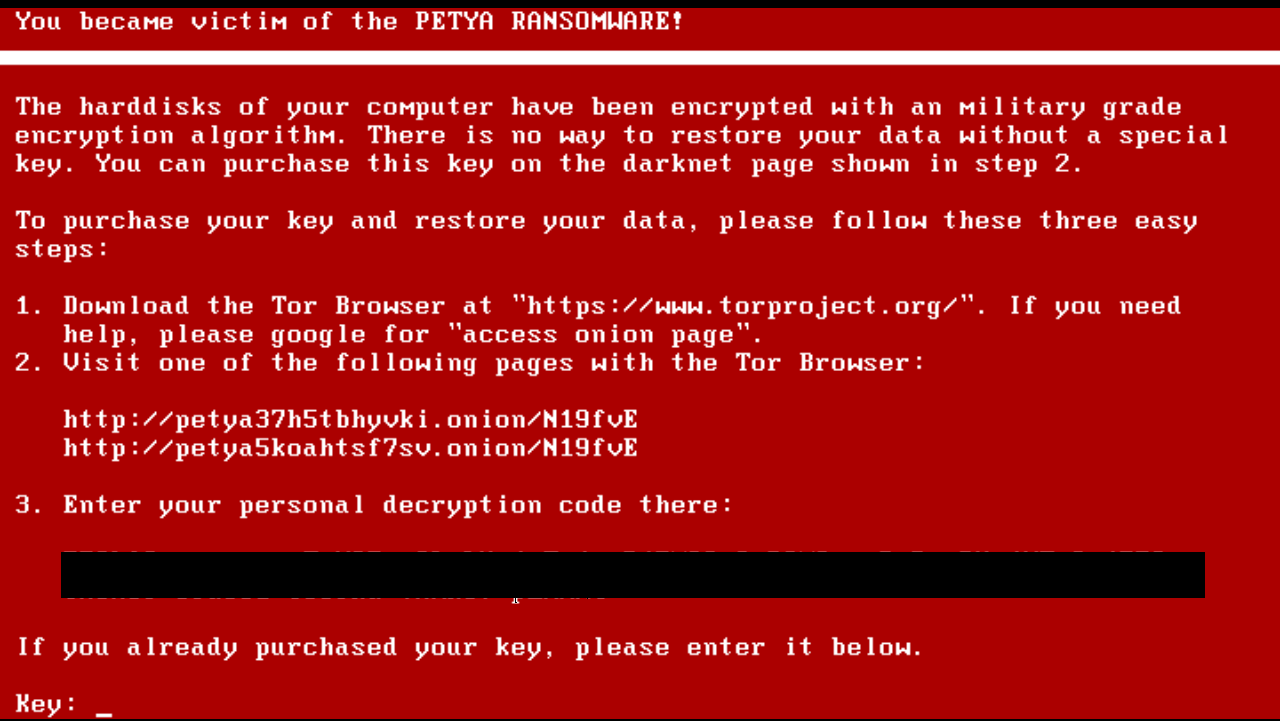

Ransomware, des millions d’euros à la clé, les victimes sont prêtes à payer

« Bitdefender a souhaité en savoir d’avantage. Son document « Ransomware: A Victim’s Perspective ![]() » dresse un bilan sur la réaction des victimes. L’enquête a été menée auprès de 3009 internautes de plusieurs pays (Etats Unis, Allemagne, France, Danemark, Royaume-Uni et la Roumanie). »

» dresse un bilan sur la réaction des victimes. L’enquête a été menée auprès de 3009 internautes de plusieurs pays (Etats Unis, Allemagne, France, Danemark, Royaume-Uni et la Roumanie). »

Article complet sur www.ginjfo.com

Un tiers des français interrogés sont prêts à payer une rançon pour récupérer leurs données

Article complet sur www.programmez.com

La souris de l’ordi ; un autre moyen pour les hackers

« Une faille a été détectée dans la souris de l’ordinateur qui peut toucher des millions de personnes dans le monde.

Tous les moyens sont bons pour pouvoir pirater un ordinateur ou un smartphone afin d’en prendre le contrôle total. Il existe un très grand nombre de façons pour arriver à réaliser cette mauvaise action. Cependant, des chercheurs en sécurité de Bastille Networks viennent de découvrir une autre possibilité plutôt critique pour hacker le plus grand nombre d’ordinateurs. »

Article complet sur www.erenumerique.fr

Top 5 des Menaces de 2015 en France

« Publiée cette semaine, l’étude consacrée aux cyber-menaces fait le bilan des tendances et événements internationaux qui ont affecté particuliers et entreprises l’année passée. »

Article complet sur www.journaldugeek.com

Rapport de F-Secure sur les menaces 2015 (PDF)

Quicktime pour Windows vérolé, Apple le laisse tomber

« Apple ne corrigera pas Quicktime pour Windows, malgré la découverte de deux failles critiques.La firme incite les utilisateurs à désinstaller le lecteur multimédia. »

Article complet sur www.silicon.fr

Deux outils contre les Ransomwares

Le premier chez Bitdefender

Le deuxième chez Malwarebytes

Windows 7, comment installer le « Service Pack 2″ ?

« Il est désormais possible de mettre à jour, en une seule opération, son Windows 7 SP1.Microsoft propose depuis quelques jours le « convenience rollup update » qui est très proche du Service Pack 2.«

Article complet sur www.ginjfo.com

Ransomwares : ingéniosité, perversité et persévérance

« Représentant 30% des attaques sur le 1er trimestre, les ransomwares continuent leur progression et leur évolution avec ingéniosité et perversité. »

Article complet sur www.silicon.fr

Microsoft force encore un peu plus la migration vers Windows 10

« Nouvelle phase dans la migration à marche forcée des utilisateurs de Windows 7 et 8.1 sous Windows 10. La grogne et l’incompréhension montent.Microsoft a basculé le passage vers Windows 10 d’une mise à jour classique vers une mise à jour recommandée, qui s’installe dans bien des cas automatiquement sur les PC des utilisateurs. »

Article complet sur www.silicon.fr

+30% d’attaques via Ransomware en 3 mois

« Le ransomware a dépassé les attaques de type APT (menaces persistantes avancées) pour devenir le principal sujet d’actualité du trimestre. Selon le rapport de Kaspersky Lab sur les malwares au premier trimestre, les experts de la société ont détecté 2900 nouvelles variantes de malwares au cours de cette période, soit une augmentation de 14 % par rapport au trimestre précédent. »

Article complet sur www.journaldugeek.com

Les applications Android malveillantes et les ransomwares dominent le paysage des menaces

« 98 % des applications mobiles malveillantes examinées au 1er trimestre 2016 ont ciblé des appareils Android, nous apprend Proofpoint. »

Article complet sur www.toolinux.com

VIIVO

« Crypter vos fichiers avant qu’ils ne se synchronisent à Dropbox ® , Box ® , Google Drive ™ , onedrive ® ou tout autre dossier sur vos appareils. »

Logiciel sur le site officiel

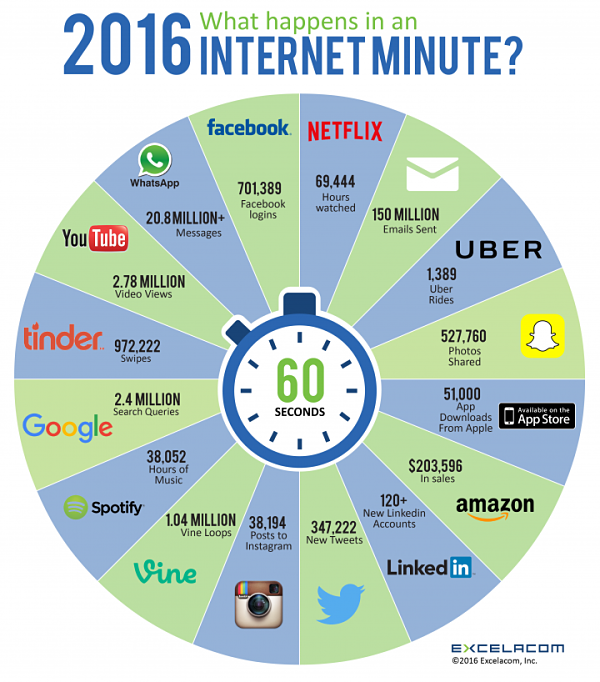

Chaque minute, dans le monde, voilà ce qu’il se passe sur Internet

Article complet sur www.jdubuzz.com

Recharger un smartphone via son port USB peut être dangereux pour les données

« Vous êtes-vous jamais demandé si votre smartphone et son contenu sont en sûreté lorsque vous connectez l’appareil aux bornes de rechargement gratuites disponibles dans les aéroports, les cafés, les parcs ou les transports publics ? Savez-vous quel type et quelle quantité de données votre mobile échange avec ces bornes pendant qu’il est en charge ? »

Article complet sur www.programmez.com

Rapport ‘report threat prediction 2016’ de l’éditeur antivirus Mcafee

« Ce rapport vise en effet à établir un avant-gout, ou ‘prédiction’, des principales menaces auxquelles les systèmes d’informations d’entreprises devront faire face au cours des 5 prochaines années. »

Rapport complet en français au format PDF

J’ai affronté mon premier malware sur Mac

Article complet sur www.macg.co

Windows 10, comment supprimer une mise à jour problématique ?

« Le service Windows Update de Windows 10 permet à Microsoft de déployer rapidement des mises à jour. Elles peuvent concerner des améliorations, des nouveautés et des corrections de failles de sécurité. Parfois, leur installation est problématique. Voici une solution pour résoudre ce souci.«

Article complet sur www.ginjfo.com

Ransomwares : No More Ransom vous dit comment récupérer vos données

« Sous l’égide d’Europol, un nouveau portail baptisé No More Ransom vient d’être mis en place pour aider ceux victimes d’un ransomware (ou rançongiciel). »

Article complet sur www.numerama.com

Revendre son iPhone : comment le préparer

« Vous avez un nouvel iPhone. Que vous donniez, offriez ou revendiez l’ancien, il faut le préparer, une sauvegarde s’impose (voir comment sauvegarder ses données sous iOS). N’oubliez pas de vous munir, au passage, de votre mot de passe iTunes. »

Article complet sur www.clubic.com

Adoption : Windows 10 fait du sur place

« La part de Windows 10 sur le marché des OS desktop stagne trois mois après la fin de l’offre de mise à niveau gratuite de Microsoft. »

Article complet sur www.silicon.fr

Comment le Wi-Fi des opérateurs mobiles permet de pister les abonnés

« Des failles dans les protocoles télécoms permettent d’intercepter assez facilement les identifiants IMSI des abonnés, et donc de révéler leur présence dans une zone donnée. Comme le ferait un IMSI Catcher d’une agence de renseignement. »

Article complet sur www.01net.com

Windows 7 et 8.1, c’est terminé, la fin d’une époque

« Nous y sommes, Microsoft a officiellement stoppé la vente de ses systèmes d’exploitation Windows 7 et Windows 8.1. Cela signifie que les nouveaux ordinateurs commercialisés ne proposeront plus ses environnements de travail. »

Article complet sur www.ginjfo.com

iCloud garde arbitrairement l’historique des appels pour votre bien

« Apple synchronise l’historique d’appels d’un iPhone avec iCloud, y compris lorsque la sauvegarde automatique est désactivée, selon l’éditeur de solutions de sécurité Elcomsoft. »

Article complet sur www.silicon.fr

Une faille dans Cryptsetup permet d’obtenir un accès root sur certaines machines Linux

« Hector Marco de l’université d’Écosse de l’Ouest et Ismaël Ripoll de l’école polytechnique de Valence en Espagne, ont révélé l’existence d’une faille de sécurité dans Cryptsetup, qui permet de récupérer un shell de secours en root sur certains systèmes. »

Article complet sur www.korben.info

Ransomwares : les entreprises françaises touchées, se distinguent

« Dans une étude de SentinelOne, la France est confrontée, comme d’autres pays, aux ransomwares. Mais elle a quelques particularités. »

Article complet sur www.silicon.fr

Firefox Focus, le navigateur web anti-tracking d’iOS

« La v2 de Firefox Focus est à la fois un outil de filtrage des systèmes de tracking web et un navigateur web mobile sécurisé

Mozilla livre aujourd’hui une nouvelle solution pour les utilisateurs de terminaux mobiles iOS, les iPhone et iPad d’Apple : Firefox Focus. »

Linux domine les supercalculateurs

« Le dernier classement Top500 confirme la domination de Linux dans le monde des supercalculateurs. »

Article complet sur www.toolinux.com

iOS Vs Android, l’environnement d’Apple enregistre un record de plantage

« L’écosystème mobile se résume à deux importants systèmes d’exploitation, Android de Google et iOS d’Apple. Le débat entre fans pour savoir quel est l’OS le plus stable n’est pas prêt de s’arrêter. Une étude dévoile cependant qu’Apple a des problèmes. »

Article complet sur www.ginjfo.com

Smartphone, Cellebrite peut pirater n’importe quel modèle

« Si vous vous rappelez, une entreprise Israélienne s’est portée volontaire pour aider le FBI à percer la sécurité de l’iPhone dans l’affaire des tireurs de San Bernardino. Cellebrite a été souvent citée. Depuis sa notoriété n’a cessé d’augmenter. Elle serait désormais capable de pirater n’importe quel smartphone, quel que soit la marque et l’OS. »

Article complet sur www.ginjfo.com

Rapport Norton 2016 de renseignements en matière de cybersécurité

Découvrez comment les mauvaises habitudes en matière de sécurité peuvent vous mettre en danger

Article complet sur fr.norton.com

Rapport Norton au format PDF

Fin de support en 2017 pour Firefox sous Windows XP

« En septembre 2017, Mozilla Firefox ne sera plus proposé sous Windows XP et Windows Vista. Les deux anciens OS de Microsoft sont délaissés par les navigateurs web. »

Article complet sur www.silicon.fr

Cryptomator chiffre les données synchronisées dans le cloud

« Cryptomator permet de créer des archives chiffrées sur un service de cloud. Cette application multiplateforme fonctionne aussi bien sur les ordinateurs (macOS, Windows et Linux) que sur les smartphones (iOS et Android). Son moteur est open-source et les versions desktop et Android peuvent être utilisées gratuitement, en revanche il faudra payer 5 € pour les iPhone et iPad. »

Article complet sur www.macg.co

50 astuces pour aller encore plus loin avec Windows 10

« Que vous veniez tout juste d’installer Windows 10, ou que vous soyez déjà bien rodé avec le système d’exploitation, il y a peut-être des fonctions à côté desquelles vous êtes passé. le menu Démarrer, OneDrive, les bureaux virtuels, Cortana ou Microsoft Edge sont autant d’éléments qui regorgent de fonctions cachées. Pour tout savoir sur les nouvelles fonctionnalités de Windows 10 et aller encore plus loin avec le système d’exploitation, nous avons rassemblé près d’une cinquantaine de trucs et astuces dédiés exclusivement au nouvel OS de Microsoft. »

Article complet sur www.tomsguide.fr

Avast 2017 est arrivé: quoi de neuf ?

« Parler uniquement d’antivirus serait réducteur. Avast propose une suite de solutions pour protéger son ordinateur, mais permet aussi de gérer ses mots de passe ou d’assurer la sécurité de son réseau. »

Article complet sur www.01net.com

Ondrej Vlcek (Avast) : « Les ransomwares ont fait 250.000 victimes en France en 2016 »

« La déferlante du ransomware est loin d’être terminée. Selon le directeur technique d’Avast, ce phénomène devrait s’accentuer en 2017, grâce à des méthodes de plus en plus diaboliques. »

Article complet sur www.01net.com

Ransomware : ne payez jamais la rançon

« Lors d’une conférence sur la cybersécurité organisée la semaine dernière à Boston par SecureWorld, un consultant a recommandé de ne pas régler la rançon réclamée par les cybercriminels pour obtenir la clef de décryptage des fichiers verrouillés. Il recommande plutôt de veiller à bien sauvegarder ses données. »

Article complet sur www.lemondeinformatique.fr

Comment (peut-être) récupérer des fichiers lorsqu’on a été victime d’un ransomware ?

« Si vous avez été victime d’un ransomware, j’espère que vous n’avez pas formaté votre ordinateur et que vous avez au moins gardé une copie des fichiers chiffrés par ce malware.Car le temps passe et parfois, certains ransomware deviennent déchiffrables grâce au travail des chercheurs. Avec l’outil Ransomware File Decryptor mis à disposition gratuitement par Trend Micro, vous allez être capable de déchiffrer vos fichiers qui ont subi les ravages de malware… »

Article complet sur https://korben.info

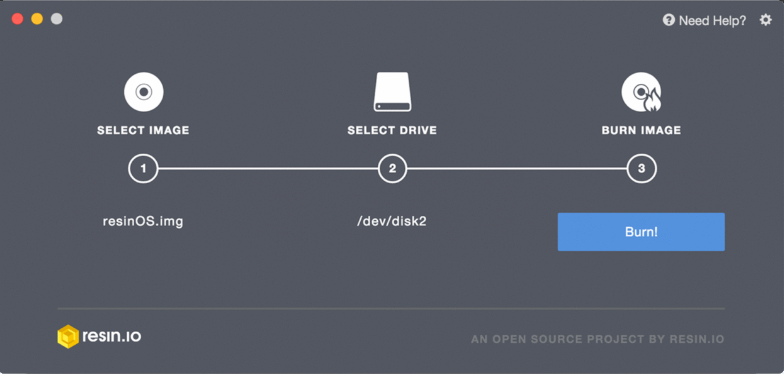

ETCHER : COMMENT FLASHER UNE IMAGE SUR UNE CLÉ USB EN 3 CLICS

« Etcher, c’est un peu la Rolls des logiciels de flashage d’images USB. Une interface minimaliste et facilement compréhensible, une procédure par étape qui ne laisse pas faire d’erreurs et un résultat qui s’avère utilisable au bout de quelques minutes. »

Article complet sur http://www.minimachines.net

15 nouveaux déchiffreurs de ransomware dispo sur NoMoreRansom

« Vous souvenez du site No More Ransom que je vous ai présenté il y a quelques mois ? Pour rappel, ce site offre des tas d’outils capables de déchiffrer vos fichiers si vous avez été victime d’un ransomware.

Et bien bonne nouvelle, celui-ci continue de s’enrichir avec une 15aine de nouveaux outils proposés par les éditeurs d’antivirus… »

Article complet sur https://korben.info

Kaspersky VirusDesk

« Baptisée Kaspersky VirusDesk, la nouvelle plateforme en ligne de Kaspersky Lab permet de procéder à l’analyse d’un fichier ou d’une URL. En cas de doute… »

Article complet sur http://www.solutions-numeriques.com

Mouchards publicitaires : ce que Ghostery, AdBlock Plus et consorts laissent passer

« Les bloqueurs de trackers publicitaires sont incapables de tout arrêter. Sur le web, le taux de filtrage est au mieux de 80 %. Dans les domaines des applications mobiles et du « fingerprinting », les résultats sont médiocres »

Article complet sur http://www.01net.com

RANSOMWARE WANNACRY OU WANNACRYPT

« WannaCrypt, WannaCry, WanaCrypt0r, WCrypt ou WCRY de ses petits noms est simplement un ransomware de plus. C’est-à-dire un malware qui s’installe à l’insu de votre plein gré sur votre ordinateur (via un mail type phishing), qui chiffre vos fichiers et qui vous réclame ensuite une rançon allant de 300$ à 600$ pour les déchiffrer. »

Article complet sur www.korben.info

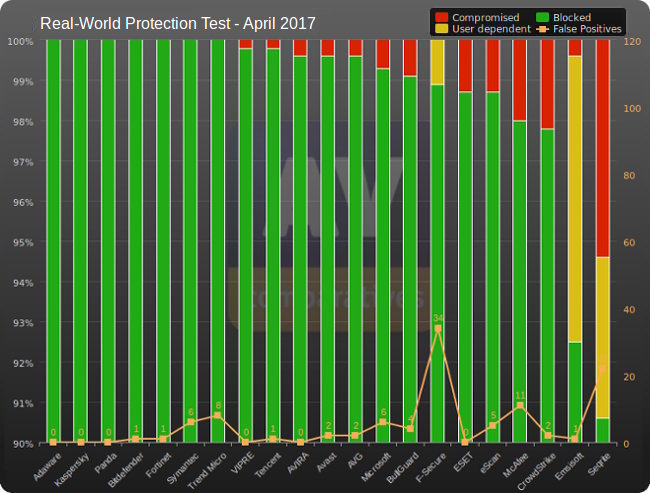

C’est l’heure du test des antivirus chez AV-Comparatives

Article complet sur www.comptoir-hardware.com

Comment se protéger des ransomwares ?

« En cette époque trouble, où les ransomwares, logiciels malveillants et autres virus font la Une des médias et, surtout, causent beaucoup de dégâts, voici un petit pense-bête sur les quelques règles à appliquer pour éviter au maximum la contamination. Certaines d’entre elles vous paraitront peut-être évidentes, mais une piqûre de rappel ne fait jamais de mal. »

Article complet sur www.lesnumeriques.com

Après Wannacry, voici Petya, un autre ransomware ravageur

« Après Wannacry, un nouveau ransomware s’attaque aux machines sous Windows depuis hier. Nommé Petya, PetrWrap, GoldenEye ou encore Nyetya, le logiciel malveillant se répand comme une traînée de poudre depuis hier. Que devez-vous savoir pour être protégé ? »

Article complet sur www.monwindows.com

Petya : comment se prémunir face au ransomware ? Quelles parades existent ?

Article complet sur www.numerama.com

Petya, un nouveau ransomworm dans la lignée de Wannacry se propage au niveau mondial & Conseils de sécurité et de prévention

Article complet sur www.generation-nt.com

Infiltration : Ne pas mettre à jour son blog… et c’est le drame

« Vous êtes très nombreux à me demander ce que risque un blog face aux pirates informatiques. Je ne parlerai pas des defacements, du barbouillages de vos pages. Nous allons nous pencher, dans cet article, sur l’infiltration et l’utilisation de votre espace numérique. »

Article complet sur www.zataz.com

AdBlock Plus peut bloquer les scripts mineurs de cryptomonnaies

« Quand le navigateur se met soudainement à ramer… Le logiciel AdBlock Plus permet désormais de bloquer les scripts qui pompent discrètement les ressources des ordinateurs des internautes pour miner des cryptomonnaies à leur insu. »

Article complet sur www.lesnumeriques.com

CyberSecMonth – Ce mois-ci on sécurise !

« L’objectif de ce mois thématique organisée par l’ENISA est de sensibiliser les gens aux principes fondamentaux de la sécurité informatique. »

Article complet (avec de nombreux guides) sur www.korben.info

Google annonce plusieurs nouveautés dédiées à la sécurité

« Le géant du Net profite du mois de la cybersécurité pour mettre en avant de nouveaux dispositifs dans le domaine, qui visent à simplifier la vie de ses utilisateurs.

Tout d’abord, la vérification des paramètres de sécurité propose désormais un affichage bien plus basique au premier affichage, permettant de savoir en un coup d’œil ce qui va ou pas avec votre compte : accès tiers, nombre d’appareils liés, double authentification, etc. Tout sera mis en avant avec des icônes et des couleurs faciles à comprendre. »

Article complet sur www.nextinpact.com

Google Chrome intègre le moteur de détection d’ESET

« Le navigateur Chrome sur Windows exploite le moteur de détection d’ESET pour faire la chasse aux logiciels indésirables. Cela ne dispense pas d’un antivirus en bonne et due forme. »

Article complet sur www.generation-nt.com

KRACK : faille du Wi-Fi WPA2, quels appareils sont touchés ? Comment se protéger ?

« Une faille dans le protocole WPA2 a été découverte. Il s’agit du niveau de sécurisation le plus élevé du Wi-Fi, autrement dit tous les réseaux sont compromis. »

Article complet sur www.frandroid.com

La plateforme d’aide aux victimes « cyber » lancée partout en France

« Elle met en relation des victimes de malveillance informatique avec des professionnels à proximité, pour des problèmes qui vont du ransomware au vol de données personnelles ou bancaires. »

Article complet sur www.nextinpact.com

Linux s’envolent sur le marché du PC, Microsoft a-t-il joué avec le feu ?

« Le système d’exploitation Windows a été et reste encore aujourd’hui l’environnement le plus utilisé sur PC. Si Microsoft a profité d’une écrasante avance face aux solutions concurrentes comme Linux ou MacOS, la situation est susceptible de changer. »

Article complet sur www.ginjfo.com

Sécurité IT: les entreprises en France ne sont pas assez protégées

« Pour une majorité d’entreprises françaises, le renforcement de la cybersécurité passe par l’éducation des utilisateurs, la protection des pertes de données et les analyses temps réel. »

Article complet sur www.silicon.fr

Un tiers des bots de France se trouvent à Paris

« La dernière étude de Symantec, spécialiste de la cybersécurité, sur les bots et les infections par des botnets, montre que la France est particulièrement ciblée par les pirates. Néanmoins, elle n’est pas dans le top 10 des pays les plus infectés. »

Article complet sur www.clubic.com

Firefox Quantum : Mozilla livre des chiffres sur l’évolution radicale de son navigateur

« La fondation Mozilla propose depuis la mi-novembre une mise à jour de Firefox. Baptisée Quantum, celle-ci rend le navigateur bien plus véloce qu’autrefois. À cette occasion, quelques indicateurs ont été communiqués pour montrer l’ampleur de la transformation. »

Article complet sur www.numerama.com

Informatique : quelles menaces en 2018 ?

« Le monde verra, dans l’année à venir, un nombre accru de logiciels légitimes se faire empoisonner par des groupes ciblant de plus larges profils de victimes et zones géographiques, selon un éditeur de logiciels. »

Article complet sur www.toolinux.com

Votre Smart TV vous espionne

« Dans plus de 25 % des cas, votre télévision vous espionne et elle diffuse de nombreuses informations vous concernant sur Internet. Pire, vous n’avez aucune idée des informations recueillies, des personnes qui reçoivent ces données et de ce qu’elles font avec. »

Article complet sur www.generation-nt.com

Cybersécurité : Malwarebytes dévoile les grandes tendances 2018

Article complet sur www.generation-nt.com

France : le deuxième pays le plus touché par les vols de données

« La cybercriminalité s’est considérablement développée avec les années et avec l’explosion des nouvelles technologies. En avril 2016, Symantec a donc publié un nouveau rapport portant sur ces menaces d’un nouveau genre. Il révèle que la France est l’un des pays les plus touchés par les vols de données en ligne, juste après les États-Unis et devant la Russie. »

Article complet sur www.fredzone.org

Hausse de la fraude bancaire en France

« Le chiffre est inquiétant et montre que la fraude bancaire continue d’attirer les malveillants. Selon une étude menée par l’INSEE et l’Observatoire national de la délinquance et des réponses pénales (ONDRP), plus de 1,2 million de ménages français (4,3% des ménages) ont été victimes de débit frauduleux via leur compte bancaire en 2016. »

Article complet sur www.zataz.com

Opera préserve votre processeur face aux sites qui minent de la cryptomonnaie en secret

« Face aux sites qui minent des cryptomonnaies sans l’accord et à l’insu des internautes, Opera réagit : le navigateur propose avec sa nouvelle version un outil qui bloque l’exécution des scripts sollicitant votre processeur pour générer de la monnaie virtuelle. »

Article complet sur www.numerama.com

Meltdown et Spectre : tout savoir sur les failles historiques des processeurs

« Il n’y a pas une faille, mais deux assez similaires. Si la première, surnommée « Meltdown » pour l’occasion, ne concerne bien que les processeurs Intel, la deuxième, nommée « Spectre », touche cette fois tous les processeurs en circulation depuis plusieurs décennies. Tous, y compris les processeurs ARM que l’on retrouve dans les smartphones et tablettes. »

Article complet sur www.macg.co

Spectre et Meltdown: comment vous protéger des failles qui touchent votre processeur

« Les dernières failles de sécurité révélées par les chercheurs du Project Zero de Google touchent quasiment tous les processeurs Intel conçus depuis 1995. Et les puces AMD ou ARM peuvent également être touchées. Ces vulnérabilités concernent, du coup, les serveurs, les ordinateurs de bureau, les ordinateurs portables, les smartphones, et les tablettes. Bref, à peu près tout ce qui comporte un processeur ! »

Article complet sur www.01net.com

Meltdown et Spectre : votre smartphone Android est-il sécurisé ?

Article complet sur www.frandroid.com

Plutôt que de supprimer Facebook, apprenez à gérer vos données personnelles

« Dans le sillage du scandale Cambridge Analytica, les appels à supprimer Facebook fleurissent sur les réseaux sociaux sous le hashtag #DeleteFacebook ». Si l’initiative n’est pas surprenante, elle déplace l’un des enjeux apparus avec ce type d’application : la gestion de ses données personnelles. Pourquoi supprimer une application, lorsque l’on peut s’intéresser à ce qu’elle collecte et gérer les données laissées derrière nous ?

Article complet sur www.journaldugeek.com

Tuto : vérifiez si Facebook a accès à vos contacts, vos SMS et votre historique d’appels

Article complet www.presse-citron.net

Ce que Google sait de nous et comment collecte-t-il les données

« Infographie qui récapitule ce que Google sait de nous à travers nos activités web. Et comment Google collecte nos données. »

Article complet sur www.siecledigital.fr

DYLAN CURRAN A TÉLÉCHARGÉ TOUT CE QUE GOOGLE SAVAIT SUR LUI

« Que Google enregistre notre activité numérique, ça, nous le savions déjà. Mais ce que beaucoup ignorent, c’est à quel point la firme américaine nous suit à la trace et enregistre le moindre de nos pas. Démonstration avec Dylan Curran qui a fouillé tout ce que Google savait de lui. »

Article complet sur www.positivr.fr

J’ai fouillé dans les données que j’ai envoyées à Facebook depuis onze ans (et le résultat m’a donné le vertige)

« Alors que le réseau social créé par Mark Zuckerberg traverse une crise sans précédent, j’ai téléchargé mes archives personnelles pour évaluer la somme d’informations recueillies par Facebook à mon sujet. »

Article complet sur www.francetvinfo.fr

Google : voici toutes les données que le géant du web détient sur vous

« Google en sait bien plus à votre sujet que vous ne l’imaginez. Grâce aux données collectées à partir de ses différents services, la firme américaine élabore des profils complets sur ses utilisateurs et leurs activités. Découvrez toutes les données que le géant du web garde à votre sujet, et comment les consulter. »

Article complet sur www.lebigdata.fr

Cyberattaques sur les entreprises : mais qui sont les vrais pirates ?

« Une récente étude menée par les cabinets Bessé et PwC révèle que 76 % des entreprises de taille intermédiaire ont subi au moins une cyberattaque en 2017. Mais qui sont les coupables ? Loin des clichés, ils sont bien souvent sous le nez des victimes… »

Article complet sur www.lesnumeriques.com

Une entreprise sur deux serait victime de cyberattaques

« Selon l’infographie publiée par l’agence de sécurité en informatique Certilience sur la cybersécurité en entreprise, les attaques se font de plus en plus fréquentes, et le maillon faible reste l’utilisateur. »

Article complet sur www.usinenouvelle.com

Découverte d’une méthode simple pour craquer le Wi-Fi WPA2

« Des chercheurs de l’éditeur de logiciels de sécurité Avira ont découvert une nouvelle méthode apparemment très simple pour craquer les mots de passe Wi-Fi chiffrés en WPA2. La plupart des routeurs de dernière génération sont concernés ! »

Article complet sur www.lesnumeriques.com

Cybersécurité et Big Data en entreprise : définition, enjeux

« En termes de cybersécurité, le Big Data représente à la fois une opportunité et une menace pour les entreprises. Les technologies analytiques offrent de nouvelles possibilités en termes de protection des données et de prévention d’éventuelles cyberattaques. Cependant, les cybercriminels peuvent eux aussi profiter de ces opportunités pour accéder à des quantités massives d’informations sensibles en utilisant les technologies les plus avancées.«

Article complet sur www.lebigdata.fr

Windows 10, comment résoudre l’erreur 0x800F0923

« Windows 10 n’est pas un système d’exploitation facile à mettre à jour. Depuis son lancement, l’installation de mises à jour ou de mises à niveau ont été à l’origine de nombreux problèmes avec à la clé des erreurs pas évidentes à identifier.

Par exemple, l’erreur 0x800F0923 est assez courante et de nombreux périphériques Windows 10 en sont victimes. Elle fait son apparition dans Windows Update suite à une tentative de mise à jour du système. Ce problème peut être rencontré dans deux cas. Il peut arriver lors d’une tentative d’installation d’une mise à jour cumulative ou d’une mise à niveau de l’OS comme Windows 10 v1809 alias October 2018 Update. »

Article complet sur www.ginjfo.com

Attaque DNS : une facture toujours plus salée pour les entreprises

« Dans le secteur financier le coût moyen d’une attaque via DNS s’élève désormais à plus de 800 000 euros par organisation, selon EfficientIP.

Le secteur financier est le plus touché par les attaques DNS. Et leur coût moyen augmente fortement, indique EfficientIP dans son “Global DNS Threat Report 2018”. »

Article complet sur www.silicon.fr

Une étude sur la Cybersécurité révèle qu’un consommateur Français sur dix s’est déjà fait voler son identité

« Les mauvaises pratiques des consommateurs – même mot de passe réutilisés plusieurs fois, réseaux Wi-Fi domestiques non protégés et faible niveau de vigilance – font courir des risques de sécurité majeurs à leur entreprise. Un Français sur dix avoue s’être fait voler son identité. Combien ne le savent même pas ? »

Article complet sur www.zataz.com

RAPPORT sur les risques liés aux utilisateurs 2018

Windows 10, comment arrêter les mises à jour ?

« Pour de nombreux utilisateurs le blocage des mises à jour de Windows 10 est devenu une sorte de priorité à la vue des dernières expériences proposées par Microsoft.

Depuis le lancement de Windows 10 en juillet 2015, le système de maintenance n’est pas parvenu à proposer une expérience fiable et sure. La situation s’est même dégradée au point d’avoir, avec la toute dernière version de l’OS, Windows 10 v1809, des bugs critiques capables de surprime des données « utilisateurs ». Ce fiasco a obligé Microsoft à faire machine arrière en arrêtant brutalement le déploiement mondial de son système d’exploitation… »

Article complet sur www.ginjfo.com

Le nombre de cyberattaques ciblant Android est en forte hausse

« Les analystes de G DATA ont comptabilisé plus de 3,2 millions de nouvelles applications malveillantes à la fin du troisième trimestre 2018. Cela représente une augmentation de plus de 40 % par rapport à la même période en 2017. Les cybercriminels se concentrent sur les appareils mobiles, en particulier sous le système d’exploitation Android. La raison : huit personnes sur dix dans le monde utilisent un appareil Android. »

Article complet sur www.programmez.com

En 2018, le ransomware n’a plus la cote mais le cryptojacking explose

« Les pirates l’ont bien compris, il vaut mieux rester le plus discret possible. C’est pour cette raison que le cryptojacking prend l’ascendant sur les ransomware. En 2018, ce sont pas moins de 13 millions d’incidents impliquant du cryptojacking qui ont été recensés par Kaspersky.«

Article complet sur www.presse-citron.net

Boxcryptor gère Web Authentication et les clés de sécurité (U2F, FIDO2)

Article complet sur www.nextinpact.com

Comment cloner un disque dur ou un SSD

« À part sauvegarder ses données, cloner un disque peut servir à remplacer un disque dur par un SSD et ainsi donner un coup de boost à un vieux PC. Voici un pas-à-pas pour opérer sereinement. »

Article complet sur www.lesnumeriques.com

Peut-on hacker… un hôpital ?

« Entre le piratage d’implants connectés, le vol de données médicales et les menaces de ransomware, l’hôpital moderne est devenu un champ de bataille informatique comme les autres. »

Article complet sur www.cyberguerre.numerama.com

Voici les 4 cybermenaces en vogue pour 2019 selon McAfee

« Le spécialiste de la cyber-sécurité McAfee alerte sur les nouveaux dangers de l’Internet. Dans son dernier rapport, il publie les tendances à venir en 2019.«

Article complet sur www.presse-citron.net

Les cyberattaques coûtent en moyenne 52% de plus aux entreprises par rapport à 2017

« Un nouveau rapport mondial fait état d’un nombre d’entreprises toujours plus grand ciblées par des cyberattaques et d’un coût de plus en plus élevé, qui cause la faillite de nombreuses sociétés.«

Article complet sur www.clubic.com

Le dispositif cybermalveillance.gouv dévoile ses chiffres de l’année 2018

« Le programme Cybermalveillance du gouvernement Français a dévoilé mardi 22 janvier une infographie de ses activités de l’année 2018, et les équipes de la plateforme ont eu du travail.«

Article complet sur www.clubic.com

Comment le Wi-Fi nous rend vulnérables

Article complet sur www.internetactu.net

PenguinProxy – Un service de VPN communautaire, gratuit et anonyme

« Ce service de VPN anonyme et gratuit fonctionne sur un principe communautaire. Vos requêtes sont transmises au travers du logiciel Penguin Proxy aux serveurs du service, puis sont relayées aux clients PenguinProxy des autres utilisateurs. Cela permet de masquer son identité et de malmener le tracking publicitaire lors de vos séances de surf. »

Article complet sur www.korben.info

Peut-on hacker… les satellites ?

« Alors que l’activité en orbite n’a jamais été aussi intense et que les grandes puissances militarisent l’espace, la cybersécurité s’invite dans les débats. »

Article complet sur www.cyberguerre.numerama.com

Malwares : 5 attaques type qui font des dégâts

« Quelque soit le pays, les malwares provoquent les mêmes effets. Savoir les repérer est un premier pas vers leur éradication. focus sur les cinq menaces les plus virulentes. »

Article complet sur www.silicon.fr

Android : attention, un malware se cache dans une image

« Google conseille de mettre à jour son smartphone pour éviter d’être la cible de pirates qui peuvent prendre le contrôle de l’appareil à distance, simplement grâce à une image au format PNG. »

Article complet sur www.futura-sciences.com

Cybermenaces : 94 % des entreprises françaises ont subi des attaques

« Le 11 février dernier, Carbon Black, un leader de la cybersécurité a publié pour la première fois un rapport consacré aux cybermenaces qui pèsent sur l’écosystème français. Pas moins de 94 % des entreprises interrogées ont subi des violations de sécurité au cours des 12 derniers mois. Une moyenne de 6 brèches par mois et par entreprise.«

Article complet sur www.lebigdata.fr

Google Chrome : 85% des extensions peuvent collecter vos données

« Sur Google Chrome, 85% des extensions peuvent collecter vos données personnelles et les exploiter à leur guise. C’est ce que révèle une alarmante étude menée par Duo Security.«

Article complet sur www.lebigdata.fr

Sécurité : sur quels sites activer la double authentification ?

« Google, Facebook, Apple, Microsoft, Amazon, PayPal… de nombreux sites proposent la double authentification. Un site, Two Factor Auth, fait la liste des services proposant cette option, qui renforce la sécurité de vos comptes en demandant un code en plus du mot de passe. »

Article complet sur www.numerama.com

Windows 10 : tous les raccourcis clavier indispensables

« Maîtrisez le système d’exploitation de Microsoft du bout des doigts en adoptant les raccourcis clavier. »

Article complet sur www.01net.com

Tout ce que vous devez savoir sur le piratage DNS

« Le récent piratage de l’Icann (Internet Corporation for Assigned Names and Numbers) l’a confirmé : les hackers sont capables de prendre la main sur les organismes les plus puissants pour perturber la navigation sur Internet. Au coeur de leur stratégie, le piratage DNS qui consiste à détourner la véritable adresse d’un site web pour pointer vers un site vérolé. »

Article complet sur www.futura-sciences.com

Vol de mot de passe : 3 bonnes pratiques pour atténuer les risques

« Les menaces visant les mots de passe de type pickpocket peuvent être perpétrées de l’intérieur ou de l’extérieur. Elles peuvent se produire aussi bien dans notre vie privée que dans des entreprises, organisations ou administrations. »

Article complet sur www.silicon.fr

A la découverte des composants de sécurité de Windows 10

« Aujourd’hui, l’éditeur propose, avec Windows 10, un ensemble robuste d’outils et services pour assurer la sécurité des postes de travail, ainsi que son administration. De quoi séduire nombre d’entreprises, à commencer par celles qu’ont pas forcément les budgets nécessaires pour multiplier les solutions tierces. »

Article complet sur www.lemagit.fr

Cybersécurité : bonne nouvelle, les attaquants se font prendre plus rapidement

Article complet sur www.lemagit.fr

Antimalware : qu’est-ce que c’est et à quoi ça sert ?

« Un antimalware protège un système informatique contre les malwares. Découvrez tout ce que vous devez savoir à ce sujet : définition, fonctionnement, avantages…«

Article complet sur www.lebigdata.fr

Comment protège-t-on un data center contre les attaques ?

« Parce que sont les principaux points de concentration de nos données, les data center font l’objet d’une protection toute particulière. Voici un petit panorama des différentes méthodes utilisées par les centres de données pour analyser, contrer et anticiper les différents risques physiques et/ou numériques afin d’assurer la protection des données hébergées. »

Article complet sur www.numerama.com

Opera ajoute un VPN gratuit à son navigateur sur Android

« L’année dernière, Opera a mis un terme à son application Opera VPN pour iOS et Android. À la manière de l’intégration dans le navigateur Opera sur ordinateur, un VPN gratuit fait son apparition dans la bêta du navigateur Opera sur Android. »

Article complet sur www.generation-nt.com

La fin de Windows 7 approche et les notifications de Microsoft sont de retour

« Bien que Windows 7 compte encore un nombre important d’utilisateurs (Windows 10 n’aurait dépassé cette version de l’OS qu’en début d’année), Microsoft est déterminé à mettre fin au support de celui-ci. «

Article complet sur www.presse-citron.net

Firefox Send : un système de transfert de fichiers en ligne gratuit, jusqu’à 2,5 Go

« Les utilisateurs de Mozilla Firefox peuvent désormais prétendre à un espace de transfert en ligne allant jusqu’à 2,5 Go.

Firefox Send est un service gratuit de transfert de fichiers chiffrés, qui permet aux utilisateurs de partager des fichiers simplement et en toute sécurité, et ce, depuis n’importe quel navigateur. »

Article complet sur www.clubic.com

Explications attaques Meltdown et Spectre : tout savoir et s’en protéger

« Les vulnérabilités Spectre et Meltdown concernent presque tous les processeurs modernes, et peuvent être exploitées pour mener des cyberattaques et dérober des données. Découvrez tout ce que vous devez savoir sur ces deux failles, et sur les pratiques à adopter pour s’en protéger.«

Article complet sur www.lebigdata.fr

Les antivirus pour Android ne sont pas suffisamment efficaces

« De nombreuses applications de sécurité pour Android se révèlent incapables de détecter la plupart des malwares qui peuvent contaminer votre smartphone. »

Article complet sur www.01net.com

Facebook : 5 astuces pour mieux protéger vos données personnelles

« Découvrez 5 astuces pour limiter la façon dont vos données personnelles sont collectées et partagées par Facebook. Ces conseils vous permettront de mieux protéger votre confidentialité.«

Article complet sur www.lebigdata.fr

Faille de sécurité : vous devez immédiatement mettre à jour WinRAR

« Publiée il y a quelques semaines, la faille de WinRAR est en train d’être exploitée par des pirates. La brèche a déjà été réparée, mais vous devez immédiatement mettre à jour le logiciel, si ce n’est pas déjà fait. »

Article complet sur www.presse-citron.net

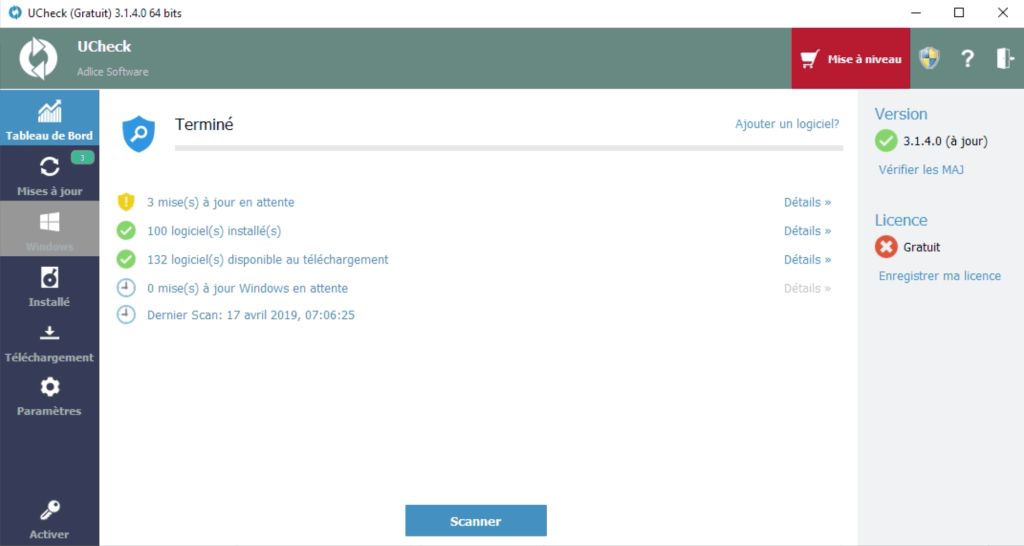

UCheck – Pour ne plus louper de mises à jour

« Ce freeware (avec une version payante pour ceux qui veulent plus d’options) permet de sélectionner les logiciels et de les mettre à jour en 2 clics. »

Article complet sur www.korben.info

Windows 7 résiste toujours à Windows 10

« Selon les dernières données de NetMarketShare, la part de marché de Windows 7 évolue peu. Elle décline légèrement en avril.«

Article complet sur www.ginjinfo.com

Windows : Microsoft promet une collecte de données plus transparente

« Face à la colère des utilisateurs de Windows, Microsoft a décidé de se racheter. La firme de Redmond promet de faire preuve d’une transparence accrue quant à la collecte de données, et de mieux dissocier les données essentielles des données facultatives.«

Article complet sur www.lebigdata.fr

Cybersécurité : les 5 points clés du rapport de l’ANSSI

« Cyber-espionnage, déstabilisation et cryptojacking font partie des grandes tendances qui se dégagent du rapport 2018 de l’ANSSI. »

Article complet sur www.silicon.fr

Sécurité : la France à la source de 5% des cyberattaques mondiales

« 35% des cyberattaques recensées en 2018 sont associées à des adresses IP situées aux États-Unis et en Chine, 6% au Japon et 5% en France, selon NTT Security. «

Article complet sur www.silicon.fr

Pourquoi Microsoft sort (encore) un patch de sécurité pour Windows XP

« Microsoft annonce la sortie exceptionnelle d’un patch pour Windows XP. L’entreprise a pris cette décision après la découverte d’une faille particulière qui pourrait entraîner une contagion des ordinateurs entre eux. »

Article complet sur www.numerama.com

Voilà ce que les GAFA savent de nous (et c’est flippant)

« Le site VpnMentor a récemment lancé Who’s watching you, un outil interactif qui analyse la politique de confidentialité de 21 plateformes populaires. Les acteurs du secteur possèdent beaucoup d’informations relatives à leurs utilisateurs. «

Article complet sur www.tomsguide.fr

Antivirus gratuit : quel est le meilleur en 2019 ?

« Parmi les sept antivirus gratuits que nous avons testés, Kaspersky Free Antivirus obtient la meilleure place, dépassant d’une très courte tête Bitdefender Antivirus Free Edition. Les deux logiciels offrent une excellente protection contre les logiciels malveillants sans ralentir votre système, mais Kaspersky vous permet de planifier des analyses et dispose d’une option d’analyse rapide. »

Article complet sur www.tomsguide.fr

Vérifiez si une fuite de données en ligne vous concerne

« Découvrez ce que les pirates informatiques savent déjà de vous, et apprenez à garder une longueur d’avance sur eux. »

Attention ! Deux tiers des antivirus sur Android sont inefficaces ou peu fiables

« Avant de télécharger ou même de payer pour un logiciel antivirus pour votre smartphone Android, vous devriez lire ceci attentivement : d’après une étude réalisée par la société AV-Comparatives, deux tiers des logiciels antivirus proposés sur Android ne sont pas efficaces, et peuvent même être des arnaques. «

Article complet sur www.presse-citron.net

Ecosia : le moteur de recherche plante désormais un arbre toutes les 0,8 s

« Ecosia, le moteur de recherche solidaire qui plante des arbres grâce aux bénéfices qu’il génère, vient d’annoncer avoir franchi un cap puisqu’il permet de planter, depuis juin 2019, un arbre toutes les 0,8 secondes contre 1,1 s auparavant. «

Article complet sur www.clubic.com

Ubuntu 18.04.3 LTS est disponible en téléchargement

« Canonical a publié il y a quelques jours sa troisième mise à jour de maintenance pour son système d’exploitation Ubuntu 18.04 LTS alia Bionic Beaver. Elle apporte des corrections de bugs et des mises à jour d’applications.«

Article complet sur www.ginjfo.com

Windows Defender obtient 3 fois le score maximum aux tests AV-Test

« Windows Defender, le logiciel de sécurité proposé par défaut sous Windows 10, vient de décrocher par trois fois le score maximum sur le banc d’essai AV-Test »

Article complet sur www.clubic.com

La répartition des Windows en 2019 vue par Karspersky

Article complet sur www.comptoir-hardware.com

Windows 10 Creators Update, il est temps d’adopter une version plus récente

« Microsoft avertit les utilisateurs s des éditions « Enterprise » et « Education » de Windows 10 v1703 de la fin imminente de la prise en charge de leur OS. Creators Update sera bientôt abandonné. Il temps d’adopter une version plus récente.«

Article complet sur www.ginjfo.com

L’activité cybercriminelle et l’évolution des cybermenaces en 2019 selon McAfee

« McAfee a dévoilé son « Labs Threats Report » août 2019, celui condense les chiffres sur l’activité cybercriminelle et l’évolution des cybermenaces au cours du premier trimestre de l’année, c’est donc une occasion parfaite pour voir un peu de quel feu brûle cette jungle-là. D’ailleurs, les chercheurs de McAfee n’ont pas hésité à ressortir les gros chiffres, et ce sont une fois de plus les ransomewares et le cryptojacking qui dominent le contenu du rapport. »

Article complet sur www.comptoir-hardware.com

Previous Post

Voilà donc un bon article, bien passionnant. J’ai beaucoup aimé et n’hésiterai pas à le recommander, c’est pas mal du tout ! Elsa Mondriet / june.fr